Opcional: Generación de un certificado TLS/SSL

Para demostrar esta guía, crearé algunas claves y archivos de certificado. Si ya tienes estos elementos, puedes pasar al siguiente paso.

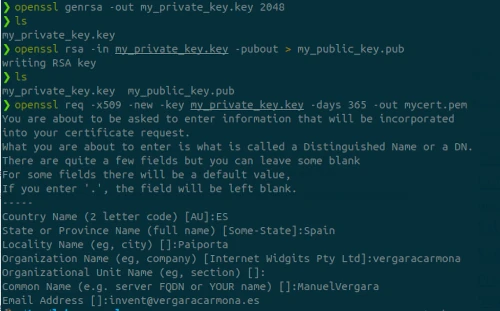

Comencemos con una clave privada; usa el siguiente comando para crear una clave privada:

openssl genrsa -out my_private_key.key 2048

El comando anterior creará una clave con el nombre de archivo my_private_key.key.

Ahora que tienes una clave privada, crea una clave pública con ella:

openssl rsa -in my_private_key.key -pubout > my_public_key.pub

Bien, ahora tienes tus claves privada y pública, y puedes usarlas para generar un archivo de certificado. Es importante saber de antemano que aquí estás generando un certificado autofirmado. Esto se debe a que usar una CA (Autoridad Certificadora) para firmar un certificado implica costos adicionales.

Pero no te preocupes. Tu certificado será suficiente ya que lo usarás solo con fines de demostración. Usa el siguiente comando para construir tu certificado:

openssl req -x509 -new -key my_private_key.key -days 365 -out mycert.pem

El comando anterior dará como resultado un archivo de certificado de tipo PEM con el nombre mycert.pem.

Cada opción aquí tiene su significado. El 365 indica el período en días durante el cual el certificado será válido.

Ahora ingresa los detalles para las diversas preguntas en el aviso:

Country Name (2 letter code) [AU]:IN

State or Province Name (full name) [Some-State]: [Nombre de tu estado]

Locality Name (eg, city) []: [Nombre de tu ciudad]

Organization Name (eg, company) [Internet Widgits Pty Ltd]: [Nombre de tu organización]

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:[Ingresa un nombre común aquí]

Ahora puedes ver todos tus archivos listados en el directorio actual con el comando ls:

ls

mycert.pem my_private_key.key my_public_key.pub